Akamai的安全研究人员提供了关于两个已被解决的漏洞CVE202335384 和 CVE202336710的更多信息。攻击者可以利用这两个漏洞共同实施零点击远程执行,影响Outlook客户端并可能暴露NTLM凭证。

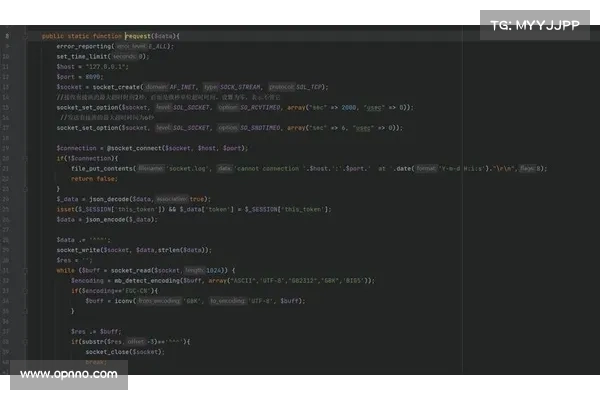

Akamai报告显示,攻击者可以通过发送包含恶意文件或重定向到Outlook客户端的URL的电子邮件来利用第一个漏洞。该漏洞源于MapUrlToZone函数的路径解析,属于对严重漏洞CVE202323397的绕过。此外,第二个漏洞是Windows Foundation Core中的远程代码执行问题,影响音频压缩管理器组件,源于在使用WAV文件时出现的整数溢出问题。研究员Ben Barnea表示:“我们通过使用IMA ADP编解码器触发了该漏洞。文件大小约为18GB。通过对计算执行数学极限操作,我们可以得出使用IMA ADP编解码器的最小文件大小为1GB。”

重要提醒 用户在使用Outlook时需保持警惕,及时更新软件,防止潜在的安全风险。

免费加速器随着网络攻击技术的不断演进,这类零点击攻击方式愈发令人担忧。因此,建议用户定期检查和更新他们的安全设置,并对未知来源的邮件保持高度警惕。